ตัวควบคุมขอบเขตเซสชัน รุ่น JSL8000

CASHLY JSL8000 เป็น SBC (Single Base Computing) ที่ใช้ซอฟต์แวร์ ออกแบบมาเพื่อมอบความปลอดภัยที่แข็งแกร่ง การเชื่อมต่อที่ราบรื่น การแปลงรหัสขั้นสูง และการควบคุมสื่อสำหรับเครือข่าย VoIP ขององค์กร ผู้ให้บริการ และผู้ประกอบการโทรคมนาคม JSL8000 ให้ความยืดหยุ่นแก่ผู้ใช้ในการติดตั้ง SBC บนเซิร์ฟเวอร์เฉพาะ เครื่องเสมือน และคลาวด์ส่วนตัวหรือคลาวด์สาธารณะ และสามารถปรับขนาดได้อย่างง่ายดายตามต้องการ

-ระบบป้องกันการโจมตี SIP

-การปรับแต่งส่วนหัว SIP

-CPS: 800 สายต่อวินาที

-การป้องกันแพ็กเก็ตผิดรูปของ SIP

-คุณภาพการบริการ (ToS, DSCP)

-ลงทะเบียนได้สูงสุด 25 ครั้งต่อวินาที

-ลงทะเบียน SIP ได้สูงสุด 5000 ราย

-การทะลุผ่าน NAT

-SIP trunks ไม่จำกัดจำนวน

-การปรับสมดุลภาระแบบไดนามิก

-การป้องกันการโจมตี DoS และ DDoS

-เครื่องมือการกำหนดเส้นทางที่ยืดหยุ่น

-การควบคุมนโยบายการเข้าถึง

-การเปลี่ยนแปลงหมายเลขผู้โทร/หมายเลขผู้รับสาย

-การป้องกันการโจมตีตามนโยบาย

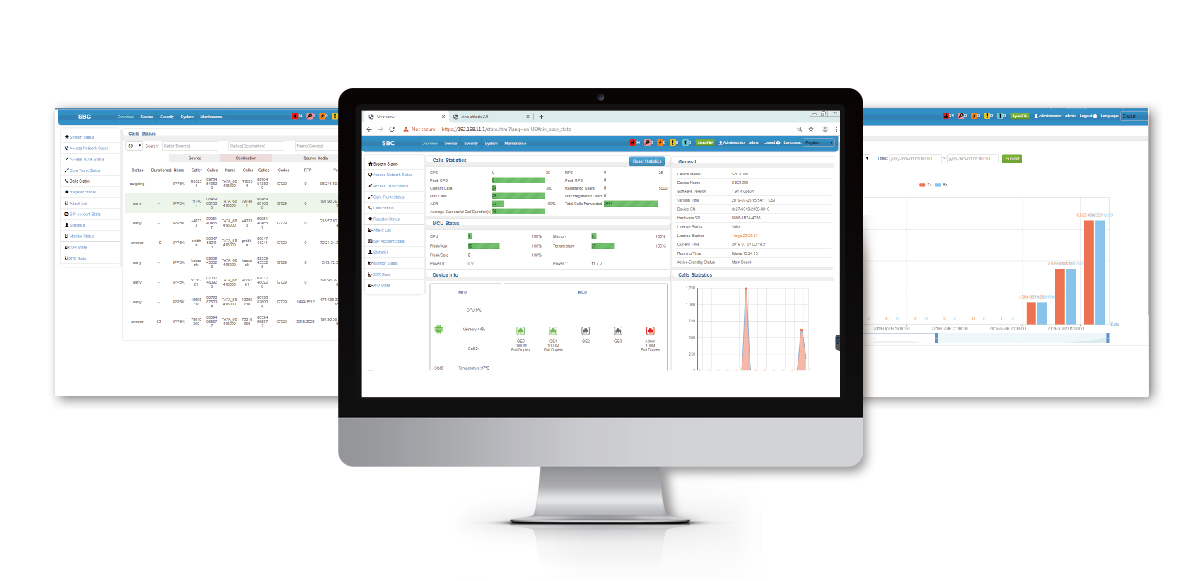

-ส่วนติดต่อผู้ใช้แบบกราฟิก (GUI) บนเว็บสำหรับการกำหนดค่า

-การรักษาความปลอดภัยการโทรด้วย TLS/SRTP

-การกู้คืน/สำรองข้อมูลการกำหนดค่า

-รายชื่อที่อนุญาตและรายชื่อที่ไม่อนุญาต

-การอัปเกรดเฟิร์มแวร์ HTTP

-รายการควบคุมการเข้าถึง

-รายงาน CDR และการส่งออก

-ไฟร์วอลล์ VoIP แบบฝังตัว

-ปิงและทราเซิร์ต

-ตัวแปลงสัญญาณเสียง: G.711A/U, G.723.1, G.729A/B, iLBC, AMR, OPUS

-การจับภาพเครือข่าย

-รองรับมาตรฐาน SIP 2.0, UDP/TCP/TLS

-บันทึกระบบ

-SIP trunk (แบบ Peer-to-peer)

-สถิติและรายงาน

-สาย SIP (การเข้าถึง)

-ระบบการจัดการส่วนกลาง

-B2BUA (ตัวแทนผู้ใช้แบบ back-to-back)

-การเข้าถึงเว็บระยะไกลและเทลเน็ต

-การจำกัดอัตราการร้องขอ SIP

-การจำกัดอัตราการลงทะเบียน SIP

-การตรวจจับการโจมตีการสแกนการลงทะเบียน SIP

-การทำงานร่วมกันระหว่าง IPv4 และ IPv6

-เกตเวย์ WebRTC

-ความพร้อมใช้งานสูง 1+1

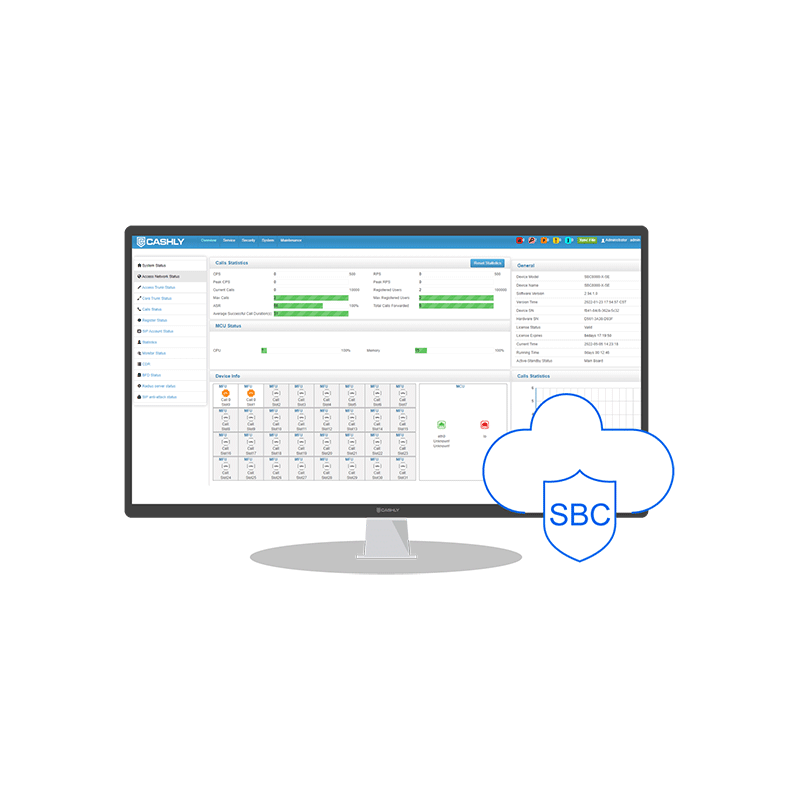

SBC ที่ใช้ซอฟต์แวร์

-เซสชันการโทรพร้อมกัน 10,000 เซสชัน

-การแปลงรหัสสื่อ 5,000 รายการ

-การลงทะเบียน SIP 100,000 รายการ

-ใบอนุญาตปรับขนาดได้ ปรับขนาดได้ตามต้องการ

-ความพร้อมใช้งานสูง (HA) 1+1

-การบันทึก SIP

-ใช้งานได้บนเซิร์ฟเวอร์จริง เครื่องเสมือน คลาวด์ส่วนตัว และคลาวด์สาธารณะ

ระบบรักษาความปลอดภัยที่ได้รับการปรับปรุง

-การป้องกันการโจมตีที่เป็นอันตราย: DoS/DDoS, แพ็กเก็ตผิดรูปแบบ, การโจมตีแบบ SIP/RTP flooding

-ระบบป้องกันรอบด้านจากการดักฟัง การฉ้อโกง และการขโมยบริการ

-TLS/SRTP เพื่อความปลอดภัยในการโทร

-การซ่อนโครงสร้างเครือข่ายเพื่อป้องกันการเปิดเผยข้อมูล

-ACL, รายชื่ออนุญาตและห้ามเข้าแบบไดนามิก

-การควบคุมการโอเวอร์โหลด การจำกัดแบนด์วิดท์ และการควบคุมปริมาณการรับส่งข้อมูล

ระบบรักษาความปลอดภัยที่ได้รับการปรับปรุง

การซ่อนโทโพโลยี

ไฟร์วอลล์ VolP

ความสามารถในการทำงานร่วมกันของ SIP อย่างครอบคลุม

ความสามารถในการปรับขนาดใบอนุญาต

การแปลงรหัส

-อินเทอร์เฟซเว็บที่ใช้งานง่าย

-สเอ็นเอ็มพี

-การเข้าถึงเว็บระยะไกลและเทลเน็ต

-การสำรองและกู้คืนการกำหนดค่า

-รายงาน CDR และการส่งออก, รัศมี

-เครื่องมือแก้ไขข้อผิดพลาด สถิติ และรายงาน